以色列 CTS-Labs 安全研究人員發現,AMD Zen 架構處理器存在13個嚴重的安全漏洞問題,其嚴重性不亞於先前 Intel 出包的 "Meltdown" 與 "Spectre" ,這13個漏洞主要分成4大類型。

研究人員表示,AMD Zen 架構電腦在網路上存在相當大的風險,而且惡意軟體可以在電腦重新啟動或重新安裝作業系統後仍存在,這也意味者,一般的解決方案是無效的,如防毒軟體。

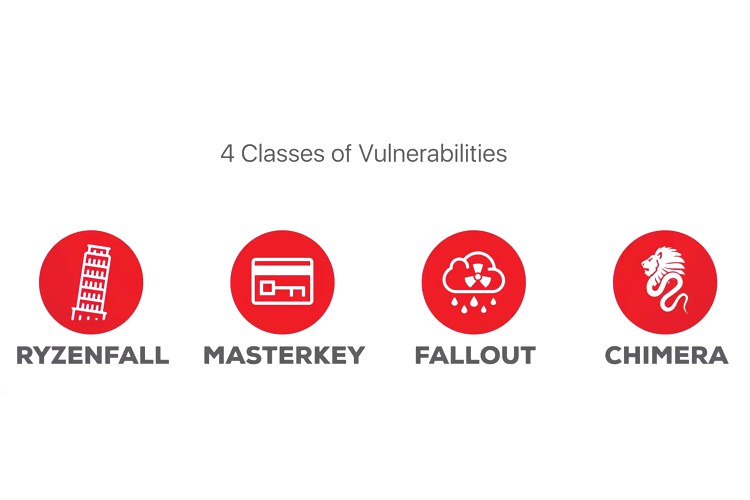

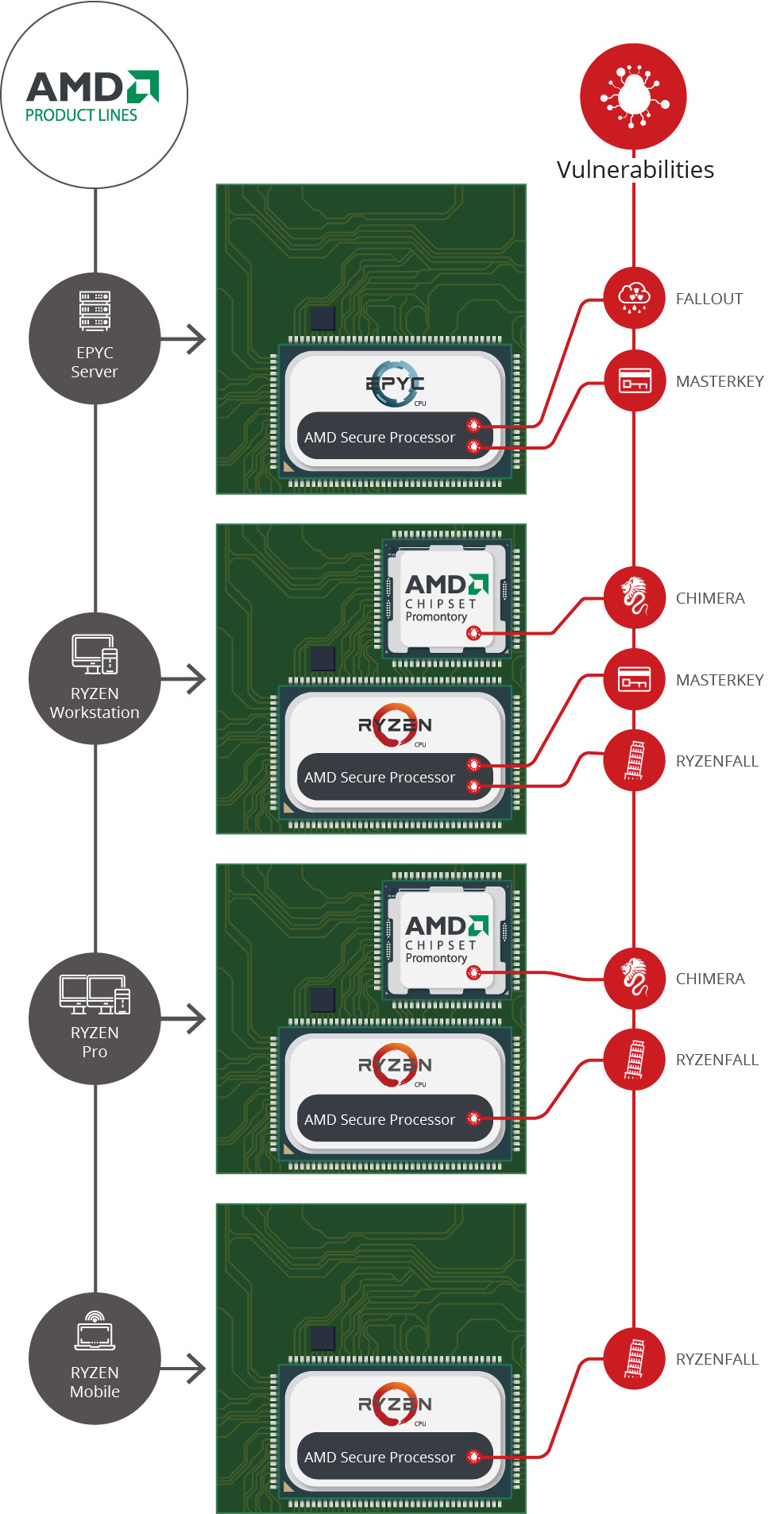

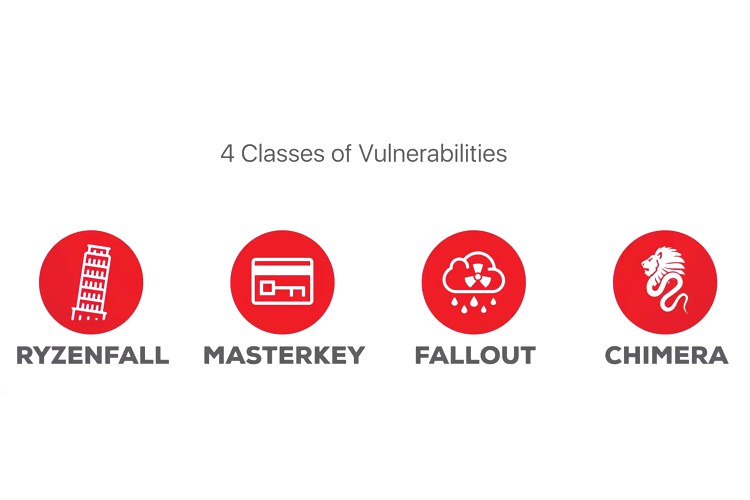

13個漏洞大致分為4大類型,如以下。

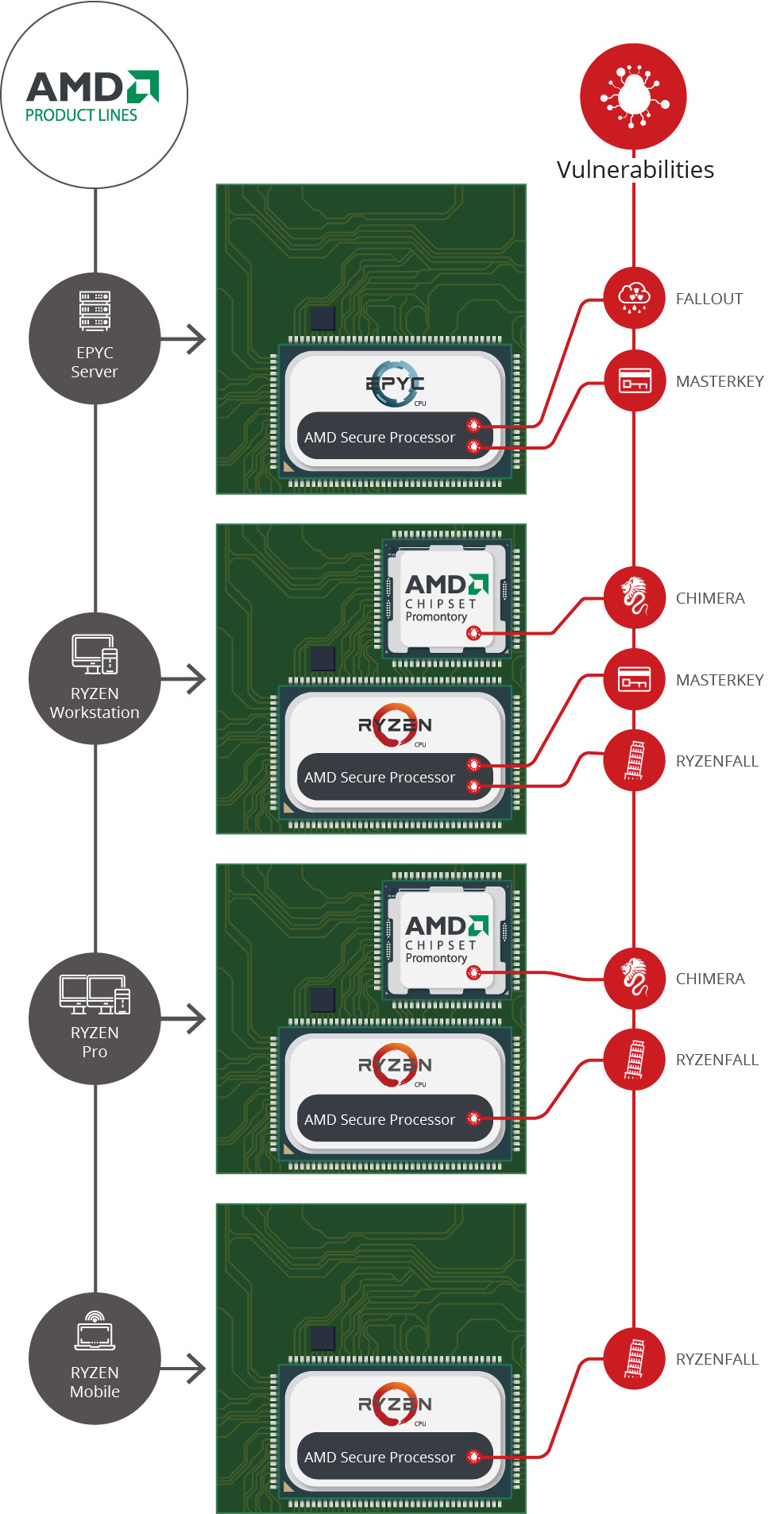

1. Masterkey:安全引導功能的漏洞,存在於安全啟動功能中,受感染的系統可以繞過 BIOS 安全檢查,一旦 BIOS 簽名驗證不存在,就可以將 ARM Cortex A5 相容的代碼放入修改的 BIOS 中,這些代碼就可以在基於 ARM 的安全處理器內部執行。

2. Ryzenfall:針對 Zen 安全處理器的漏洞,可以將設計良好的惡意軟體代碼儲存到正在運行系統的處理器中,以便在系統正常運行外的其餘時間執行。運行安全處理器代碼可以完全使用系統,基於 Microsoft 虛擬化的安全性可以被繞過,並且將額外的惡意軟體放到系統管理儲存中,不會被傳統的防毒軟體檢測到,另外 Windows Defender Credentials Guard 也可以被繞過,惡意軟體還可以通過網路傳播到其他電腦上面,或者還可以修改韌體,以利用“Masterkey”漏洞。

3. Fallout:主要是影響 EPYC 伺服器,它使攻擊者可以訪問記憶體區域,如 Windows 隔離用戶模式、內核模式(VTL1)和CPU安全管理RAM。

4. Chimera:這漏洞是針對主機板晶片組,如 X370,AMD 將 Ryzen 對應的晶片組外包給 ASMedia,該公司過去因為安全措施不嚴謹而被罰款,早期的控制器晶片中就有許多問題,對於 AMD 晶片組設計只是複製了許多代碼貼上,包括了漏洞或後門,攻擊者可以對晶片植入惡意軟體來使用系統的 DMA 讀寫系統記憶體。

AMD 的 Vega GPU 也採用安全處理器的方式設計,所以 Vega 也可能受到類似的影響,攻擊者可能透過 GPU 然後使用 DMA 通過上述攻擊來訪問系統。

目前研究人員已經建立了一個網站來記錄這些發現,可參考:https://amdflaws.com/

AMD 為此也表示聲明,他們已經收到 CTS-Labs 公司的安全漏洞報告,並積極調查以及分析其調查結果,不過一家安全研究機構在發布研究報告時,並沒有提供合理的時間讓該公司有機會調查研究結果,這種情況並不常見,AMD 再次重申,確保用戶安全是首要之重。

來源:https://www.techpowerup.com/242328/…d-in-amd-zen-architecture-including-backdoors

研究人員表示,AMD Zen 架構電腦在網路上存在相當大的風險,而且惡意軟體可以在電腦重新啟動或重新安裝作業系統後仍存在,這也意味者,一般的解決方案是無效的,如防毒軟體。

13個漏洞大致分為4大類型,如以下。

1. Masterkey:安全引導功能的漏洞,存在於安全啟動功能中,受感染的系統可以繞過 BIOS 安全檢查,一旦 BIOS 簽名驗證不存在,就可以將 ARM Cortex A5 相容的代碼放入修改的 BIOS 中,這些代碼就可以在基於 ARM 的安全處理器內部執行。

2. Ryzenfall:針對 Zen 安全處理器的漏洞,可以將設計良好的惡意軟體代碼儲存到正在運行系統的處理器中,以便在系統正常運行外的其餘時間執行。運行安全處理器代碼可以完全使用系統,基於 Microsoft 虛擬化的安全性可以被繞過,並且將額外的惡意軟體放到系統管理儲存中,不會被傳統的防毒軟體檢測到,另外 Windows Defender Credentials Guard 也可以被繞過,惡意軟體還可以通過網路傳播到其他電腦上面,或者還可以修改韌體,以利用“Masterkey”漏洞。

3. Fallout:主要是影響 EPYC 伺服器,它使攻擊者可以訪問記憶體區域,如 Windows 隔離用戶模式、內核模式(VTL1)和CPU安全管理RAM。

4. Chimera:這漏洞是針對主機板晶片組,如 X370,AMD 將 Ryzen 對應的晶片組外包給 ASMedia,該公司過去因為安全措施不嚴謹而被罰款,早期的控制器晶片中就有許多問題,對於 AMD 晶片組設計只是複製了許多代碼貼上,包括了漏洞或後門,攻擊者可以對晶片植入惡意軟體來使用系統的 DMA 讀寫系統記憶體。

AMD 的 Vega GPU 也採用安全處理器的方式設計,所以 Vega 也可能受到類似的影響,攻擊者可能透過 GPU 然後使用 DMA 通過上述攻擊來訪問系統。

目前研究人員已經建立了一個網站來記錄這些發現,可參考:https://amdflaws.com/

AMD 為此也表示聲明,他們已經收到 CTS-Labs 公司的安全漏洞報告,並積極調查以及分析其調查結果,不過一家安全研究機構在發布研究報告時,並沒有提供合理的時間讓該公司有機會調查研究結果,這種情況並不常見,AMD 再次重申,確保用戶安全是首要之重。

來源:https://www.techpowerup.com/242328/…d-in-amd-zen-architecture-including-backdoors